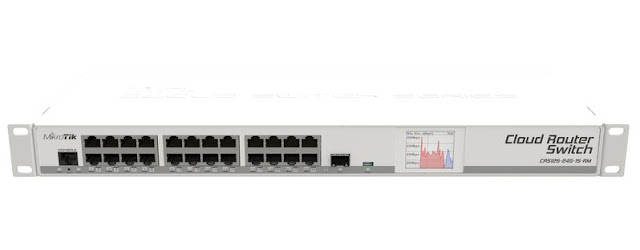

Cloud Router Switch (CRS) adalah perangkat Smart Switch Series berperforma tinggi besutan Mikrotik yang memiliki banyak port ethernet (hingga 24 port). Perangkat CRS ini merupakan Multilayer Switch, yaitu selain bekerja pada layer 2, juga bisa bekerja di layer 3 switch dan uniknya OS yang digunakan juga RouterOS sehingga semua fitur pada RouterOS juga bisa diterapkan di perangkat ini.

Fitur Utama Cloud Router Switch

1. Forwarding

Port pada CRS dapat dikonfigurasi untuk switching maupun routing yang mendukung Full non-blocking wirespeed switching. Semua forwaerding database mendukung IVL dan SVL. Port based MAC learning limit yang dapat dikonfigurasi maksimal 1024 MAC per port. Selain itu, CRS juga mendukung frame dengan ukuran jumbo (CRS1xx: 4064 Bytes; CRS2xx: 9204 Bytes).

2. Mirroring

CRS mendukung bermacam tipe port mirroring, seperti : Port Based Mirroring, VLAN Based Mirroring, dan MAC Bassed Mirroring. Selain itu CRS juga memiliki 2 independent mirroring analyzer port.

3. Virtual LAN (VLAN)

Mikrotik CRS kompetibel dengan strandar IEEE802.1Q dan IEEE802.1ad VLAN. CRS mampu membuat active VLAN hingga 4000 VLAN. Mendukung Port Based VLAN, Protocol Based VLAN, MAC Based VLAN dan VLAN filtering.

4. Port Isolation & Leakage

CRS dapat diaplikasikan untuk mengimplementasikan private VLAN dengan 3 tipe port profile : Promiscuous, Isolated dan Community. Mendukung hingga 28 Comunity Profile.

5. Trunking

CRS mendukung trunking dengan static link aggregation groups. Dapat membuat hingga 8 port Trunk group dan 8 port per trunk group. Mendukung Hardware automatic failover dan load balancing.

6. Quality of Service (QoS)

Mikrotik CRS juga mendukung manajemen bandwidth dengan penerapan QoS berdasarkan port, MAC, VLAN, Protocol, PCP/DEI, DSCP, ACL.

7. Shaping & Schedulling\

Mendukung 8 queue pada tiap port fisik, Shaping per port, per queue, dan per queue group.

8. Access Control List (ACL)

CRS mendukung Ingress dan Egress ACL table, dan hingga 512 ACL rule. Klasifikasi berdasarkan port, L2, L3, L4 protocol header. ACL actions meliputi filtering, forwarding dan dapat melakukan modifikasi pada protocol header fields.

Model Cloud Router Switch (CRS)

Berikut ini beberapa perbedaan pada model Mikrotik Cloud Router Switch (CRS) :

| Model | CPU | Wireless | SFP+ port | Access Control List | Jumbo Frame (Bytes) |

| CRS112-8G-4S | 400MHz | - | - | + | 9204 |

| CRS210-8G-2S+ | 400MHz | - | + | + | 9204 |

| CRS212-1G-10S-1S+ | 400MHz | - | + | + | 9204 |

| CRS226-24G-2S+ | 400MHz | - | + | + | 9204 |

| CRS125-24G-1S | 600MHz | - | - | - | 4064 |

| CRS125-24G-1S-2HnD | 600MHz | + | - | - | 4064 |

| CRS109-8G-1S-2HnD | 600MHz | + | - | - | 4064 |

Tagged Untagged

Di CRS, fitur tagged dan untagged bisa dibuat berdasarkan port, protocol ataupun berdasarkan mac address, agar memudahkan dalam melakukan custom di jaringan kita.

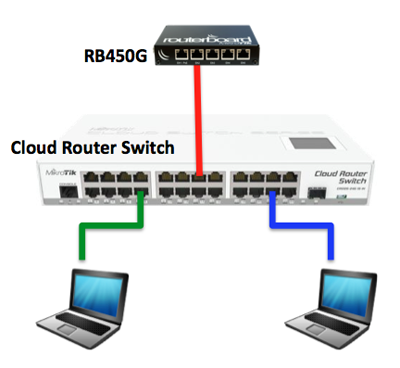

Untuk contoh topologi yang akan kita bentuk seperti berikut :

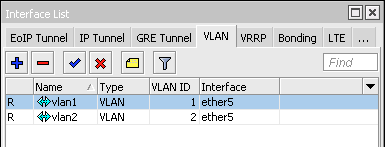

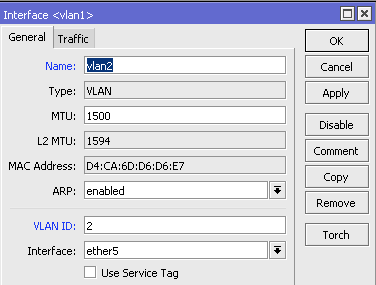

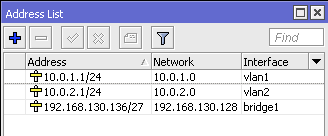

RB450G, di interface ether5 terdapat 2 vlan, yaitu vlan-id=1 dan vlan-id=2

Kabel ethernet dari ether5 450G terhubung ke ether10 switch CRS

PC client yang akan kita masukkan kedalam vlan, terhubung ke ether12 dan ether14 dari CRS

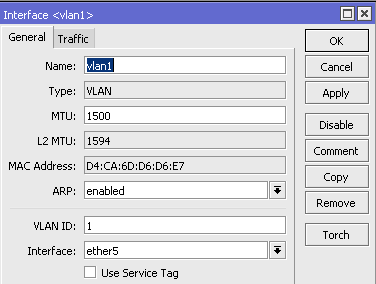

Konfigurasi di sisi RB450G

Disini kita mendifiniskan vlan-id=1 dan vlan-id=2 di interface ether5. Dan tentunya kita juga pasangkan IP di masing-masing interface vlan tersebut.

Konfigurasi di CRS

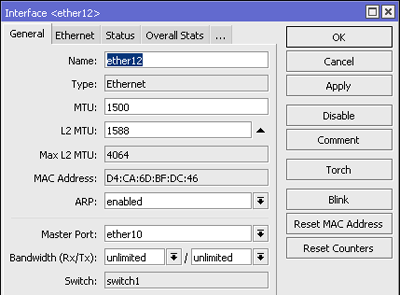

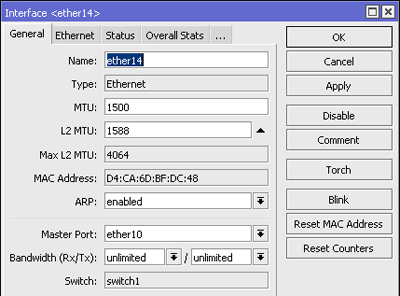

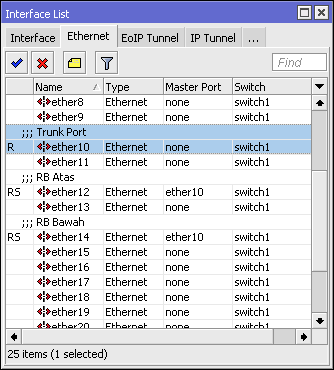

Agar dapat memfungsikan fitur-fitur switch pada CRS kita, langkah pertama yang harus dilakukan adalah mengeset parameter "master-port" di interface ethernet yang ingin kita aktifkan sebagai switch. Fungsi dari master-port ini sebagai interface penghubung antara ethernet-ethernet yang menggunakan mode switch (SLAVE-PORT) dengan interface ethernet lain yang non switch mode.

Dari gambar terlihat, ether12 dan ether14 kita atur sebagai slave dengan master-portnya di ether10. Artinya, ether10, ether12 dan ether14 sudah menjadi sebuah switch dan komunikasi antara port tersebut bisa full wire speed tanpa membebani CPU router lagi.

Apabila kita ingin memfungsikan routing, firewall, bandwidth management, qos dan sebagainya, kita cukup memasang rule-rulenya di ether10. Kenapa? karena ether10 berfungsi sebagai master-portnya, otomatis, setiap rule di ether10, akan berlaku di semua slave portnya (ether12 dan ether14)

VLAN berdasarkan Port

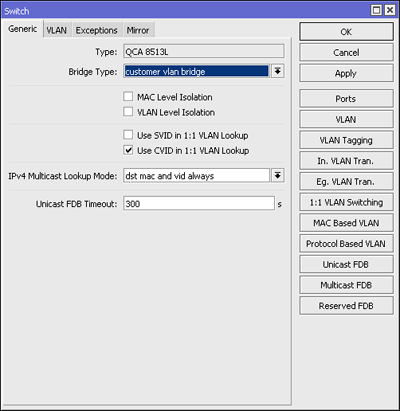

Dicontoh ini kita akan memfungsikan switch kita sebagai switch managed l2 berdasarkan PORT INTERFACE.

Karena ether10 terhubung ke interface RB450G yang memiliki vlan-id, berarti kita ingin semua trafik yang keluar dari ether10 harus sudah memiliki vlan-id (tagged / trunk port), begitu juga sebaliknya, karena perangkat yang terhubung di ether12 dan ether14 merupakan perangkat PC biasa, berarti kita harus mengatur semua trafik yang keluar dari kedua port tersebut harus dihilangkan dahulu vlan-idnya (untagged / access port).

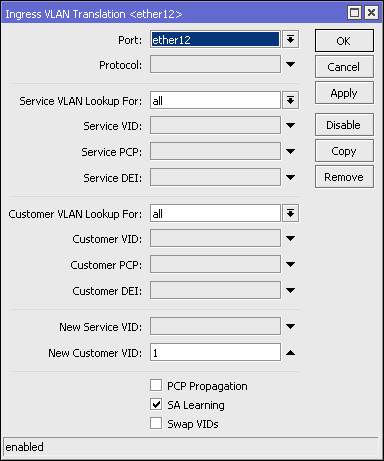

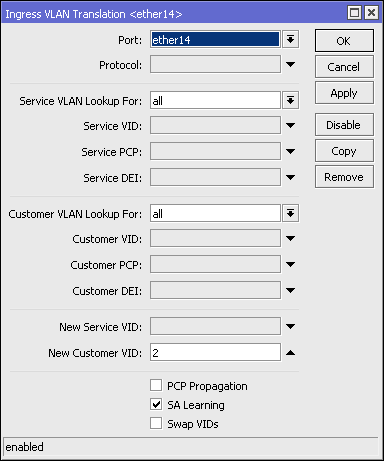

Ingress VLAN Translation

Di menu ini, kita bisa memodifikasi frame yang masuk/incomming/ingress dari port switch kita.

Dari gambar terlihat, semua trafik yang berasal dari ether12 dan ether14 diset new-customer-vid sesuai dengan VLAN-ID pada RB450G, artinya frame yang semula memiliki customer-vid=0 (tanpa vlan-id), begitu masuk dari ether12 dan akan ke ethernet manapun akan diset memiliki new-customer-vid=1 (vlan-id=1 / tagged)

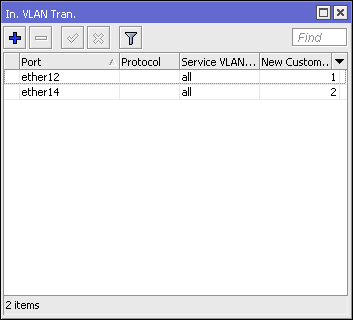

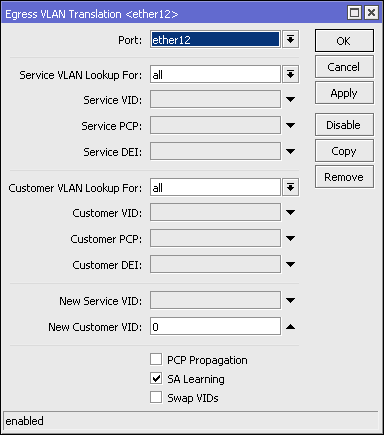

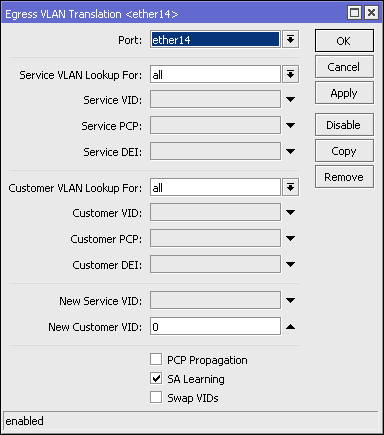

Egress VLAN Translation

Di menu ini, kita bisa memodifikasi frame yang akan keluar / outgoing / egress dari port switch kita.

Dari gambar terlihat, semua trafik yang akan keluar dari ether12 dan ether14 diset new-customer-vid menjadi 0 (tanpa vlan-id), sehingga trafik yang keluar dari ether12 dan ether14 bisa diterima PC biasa. Hal ini sama dengan membuat ether12 dan ether14 menjadi access port / untagged.

Hasil Akhir Dengan memfungsikan konfigurasi diatas, PC client yang berada di vlan1 dan vlan2 komunikasinya tidak lagi via layer 2 meskipun berada dalam 1 switch fisik, tetapi harus komunikasi inter-vlan yaitu melalui RB450G.

Sumber :

http://mikrotik.co.id/artikel_lihat.php?id=73